最近,研究人员发现了一种新的Mirai 变体,它针对各种路由器型号和其他网络设备利用13 种不同的攻击。这些漏洞与新的Mirai 变体相关,该变体能够启动后门和分布式拒绝服务(DDoS) 攻击。

Mirai 恶意软件在感染管理不善的IoT 设备并在各种平台上执行DDOS 攻击方面有着良好的记录。 Mirai 针对多种不同的路由器,包括D-Link、Linksys、GPON、Netgear、华为以及其他网络设备(例如ThinkPHP)、多个CCTV-DVR 供应商、UPnP、MVPower 数字录像机和Vacron 网络录像机。这是第一次在一次活动中同时使用所有13 个漏洞(包括之前攻击中使用的一些漏洞)。

Mirai 的新变种最初是在趋势科技部署的蜜罐系统中发现的,它会寻找物联网设备来利用多个漏洞,包括远程代码执行(RCE) 身份验证绕过和命令注入。

“它表明该恶意软件使用不同的传递方法,并且还发现它使用三个XOR 密钥来加密数据。使用XOR 解密恶意软件的字符串表明,该恶意软件的第一个相关指标之一是Mirai 变体。”

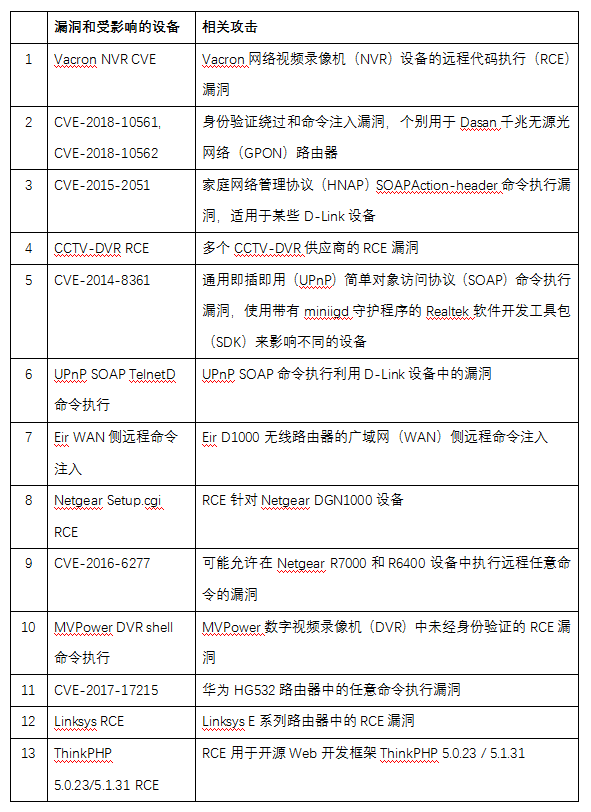

Mirai变种漏洞

研究人员发现了与Mirai 变体相关的不同URL,包括命令和控制(C&C) 链接以及下载和释放器链接。

新的Mirai 变体代码揭示了有关感染过程的更多信息,特别是扫描ThinkPHP 特定漏洞的前三个漏洞扫描程序、某些Linksys 路由器以及本次攻击中使用的其他10 个漏洞。

它还使用几种常见的凭据使用功能执行暴力攻击。

Mirai 变体相关漏洞利用路由器、监控产品和其他设备中的不同漏洞。

在所有13 个漏洞中,其中11 个已在2018 年Mirai 变种活动中使用,另外2 个漏洞是全新的,可用于针对Linksys 和ThinkPHP RCE。

这个新变种背后的攻击者可能只是复制了其他攻击的代码,并利用了之前案例中使用的漏洞。

建议用户更改路由器中的默认凭据,以防止基于凭据的攻击。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 03:02:45

更新时间:2026-01-28 03:02:45 开发经验

开发经验 29

29