大多数物联网僵尸网络,包括Mirai 和QBot,都依赖使用弱/默认凭据来访问受害者。理论上,黑客可以简单地对这些C2 服务器发起暴力攻击,并在不运行自己的僵尸网络的情况下获得对僵尸程序的访问权限。现在,这一理论已被一位名叫Subby 的攻击者实现,他使用弱登录凭据破坏了超过29 个物联网僵尸网络命令和控制服务器。

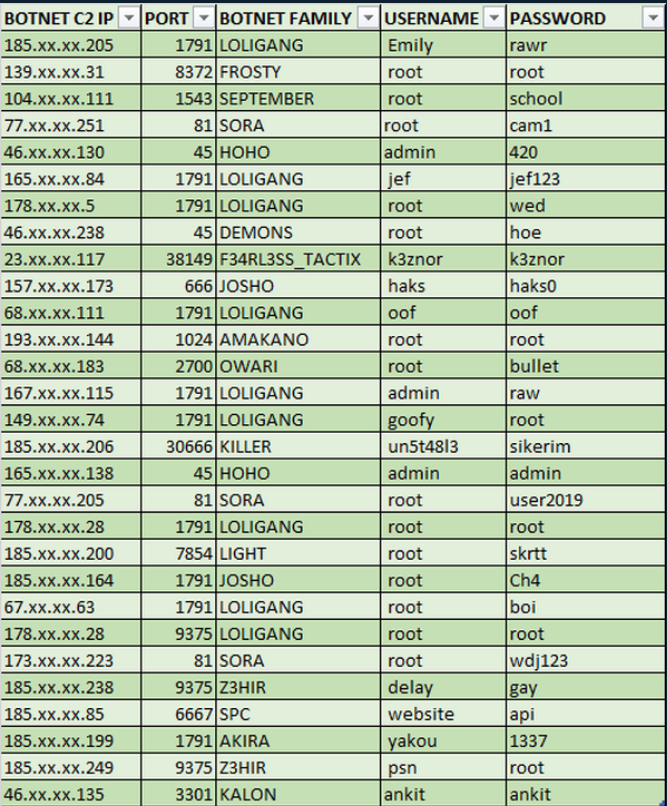

他对这些C2 服务器发起了暴力攻击,并使用其弱密码和默认密码来访问许多IoT 僵尸网络,包括Mirai 和QBot 僵尸网络服务器。 Subby 发布的各种IoT 僵尸网络C2 服务器的凭据。 IP 被部分阻止,以避免这些僵尸网络服务器可能被滥用。 Subby 分享了一份弱凭据列表,其中显示了常用的用户名和密码列表。常用的用户名和密码包括

“root=root,admin=admin”。

Subby 接受Ankit Anubhav 的采访,详细介绍了攻击者用来破坏IoT 僵尸网络服务器的方法。

他通过NMAP 端口扫描运行捕获的C2 IP 来查找C2 端口,他说:“大多数僵尸网络操作者只是按照社区中流传的教程或在YouTube 上访问的教程来设置他们的僵尸网络。在遵循这些教程时,他们不会更改默认凭据。如果他们确实更改了凭据,他们提供的密码通常很弱,因此容易受到暴力攻击。”

“在暴力破解的第一周,我获得了超过40,000 台设备。由于可能存在重复,这是一个非常夸大的数字。有据可查的是,僵尸网络运营商喜欢人为地增加其机器人数量。我估计这个数字接近25,000 台独特设备。我能够获得由所有僵尸网络生成的流量组合生成的网络流量的可靠图表,该流量略低于300gbit/s。这由于许多僵尸网络上都有大量的Digital Ocean 服务器,因此数量如此之高。”

他执行此任务的主要原因是想了解暴力破解在C2 服务器上的效果如何,以及这是否是访问设备的有效方法,而不必使用漏洞或通常通过Telnet/SSH 加载到具有弱密码的设备上。请注意,自从Mirai 发布以来,Telnet 已经慢慢饱和,并且很难获得大量的机器人。他只使用C2来攻击网络流量图,这些图是在攻击下设置的,用于分析入站流量。

在之前的案例中,物联网僵尸网络的SQL 数据库具有root:root 凭据,但正如我们现在所看到的,问题的规模不能再被视为一次性案例。物联网领域纯粹的新手越来越多,无法从源头上搭建僵尸网络的攻击者不再发起DDoS攻击,而是试图通过无为而治来实现攻击。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 05:51:00

更新时间:2026-01-28 05:51:00 开发经验

开发经验 30

30