分布式拒绝服务或DDoS 攻击是一种网络攻击,它会导致目标用户暂时无法访问连接到Internet 的计算机或网络资源。攻击者的目标是通过消耗您的互联网带宽和/或减慢您的系统速度直至无法访问来破坏业务。

在DDoS 攻击中,犯罪分子利用一个或多个互联网连接来利用软件漏洞或向目标发送虚假请求。这会导致站点不可用并阻止其响应合法用户的请求。

为什么选择DDoS?攻击者可能会使用DDoS 攻击进行勒索或作为付费黑客活动分子,甚至将DDoS 作为服务出售!其他人则将其用作政治抗议,例如对自由主义网站上的DreamHost 托管提供商的攻击。有时,DDoS 攻击会分散注意力以隐藏其他恶意活动。

DDoS 有多常见?可以肯定的是,网络犯罪呈上升趋势,其中DDoS 攻击最为常见。目前,有一半的企业遭受DDoS攻击,业务受到打击后陷入停滞。拥有大型Web 服务组件或依赖内部网络服务的组织(例如在线零售商、实时服务公司和银行)是常见目标。 DDoS 攻击在2017 年增加了91%,并且在范围、频率和复杂性上持续增长,使得防御变得越来越困难,并且2018 年持续有增无减。

除了造成如此大的损害之外,这三种类型的DDoS 攻击面临的最大挑战之一是DDoS 攻击变得多样化和细致化。需要处理的类型有很多,目前可以分为三大类:

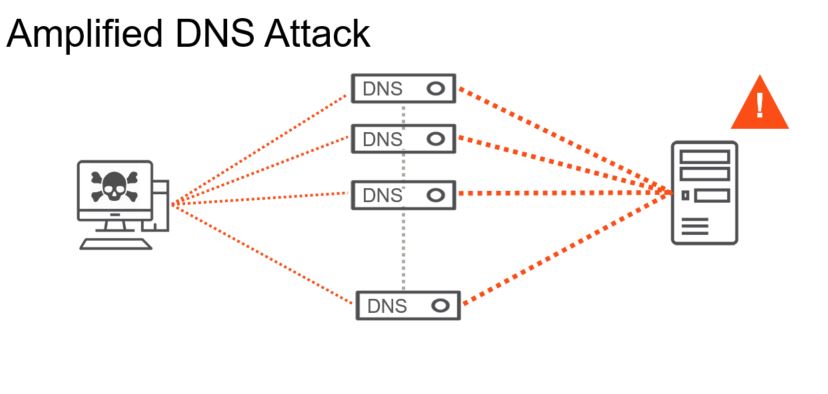

容量攻击容量攻击或网络攻击会使目标站点的带宽饱和,使其无法访问。流量攻击的示例包括DNS 和NTP 放大、UDP 泛洪、ICMP 泛洪和其他欺骗性数据包泛洪。

(扩展DNS 攻击是容量DDoS 攻击的一个示例)

以DNS 为例,攻击者使用目标IP 地址作为源IP,向多个公共DNS 服务器发送DNS 请求。然后所有DNS 服务器都会响应目标,压垮它。这是因为UDP 不验证源IP 地址。因此,很容易欺骗IP 地址以将任意IP 地址作为源。

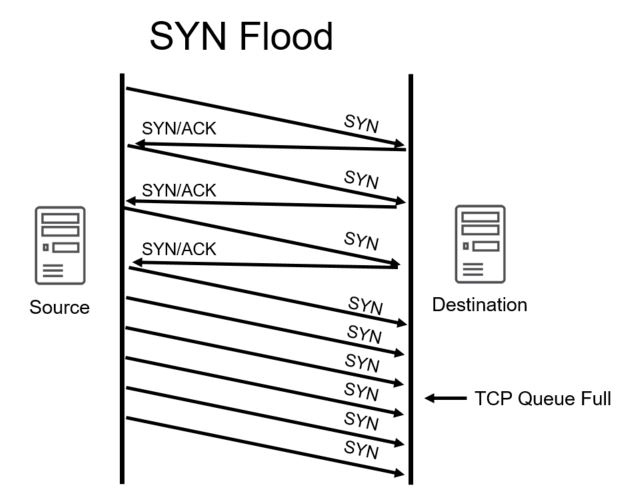

协议攻击协议攻击会消耗服务器资源或中间通信设备的资源,例如防火墙和负载平衡器。协议攻击包括Ping of Death、Smurf DDoS、SYN Flood、碎片包攻击等攻击。

(SYN Flood 是基于协议的DDoS 攻击的示例)

最常用的攻击方法是基于协议的DDoS攻击SYN洪水。此攻击通过向目标发送大量带有欺骗性源IP 地址的TCP“初始连接请求”SYN 数据包来利用TCP 握手。目标机器响应每个连接请求,然后等待握手中的步骤“发送ACK”,但这种情况永远不会发生。因此,当这种等待消耗了足够的服务器资源时,就会导致系统无法响应合法流量。

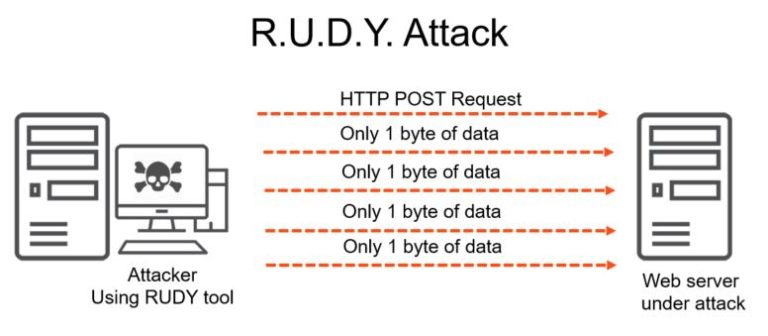

应用程序层攻击应用程序级攻击利用应用程序中的漏洞。这种类型的攻击不是针对整个服务器,而是针对具有已知弱点的应用程序。应用层攻击的示例包括低速攻击(例如Slowloris 和RUDY)、GET/POST 洪水、针对Apache、Windows 或OpenBSD 漏洞的攻击等等。

黑客认为许多应用层攻击是“低速且缓慢”的攻击。低速和慢速攻击依赖于可以针对应用程序或服务器资源的少量缓慢或不频繁的流量。与更传统的暴力攻击不同,低速攻击需要很少的带宽,并且难以缓解,因为它们生成看似合法的流量,因此很难与正常流量区分开来。由于发起攻击不需要太多资源,因此可以使用单台计算机成功发起低速且缓慢的攻击。

(RUDY 代表“aRe yoU Dead Yet?”是应用程序类型DDoS 攻击的示例)

应用层攻击的一个例子是RUDY,它代表RU Dead。这是一种DoS(拒绝服务)工具,用于通过将长格式字段定向到目标服务器来执行“低速且缓慢”的攻击。 RUDY 攻击会打开与HTTP 服务器的并发POST HTTP 连接,并延迟发送POST 请求正文,直至服务器资源饱和。此攻击以非常慢的速率发送大量小数据包,以保持连接打开和服务器繁忙。因此得名“低而慢”。

如何防范DDoS攻击?保护您的企业免受安全威胁是保护您的企业的关键部分。在DDoS 攻击期间,您需要能够识别受到攻击的内容并减轻攻击,以确保业务继续进行。为了保护您的组织免受一系列DDoS 攻击,您需要攻击检测、识别和缓解服务。

ynysys.COM的DNS云分析可大范围检测DDoS攻击,实时监控用户站点,提供多种报警方式,及时预警,保障网站正常运行;提供最大1T防护流量的防护量和6亿Q/s的峰值防护能力,轻松应对大流量DDoS攻击或DNSQuery查询攻击;并定制源自DNS 的攻击。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 11:18:24

更新时间:2026-01-28 11:18:24 开发经验

开发经验 40

40