三名网络犯罪分子过去一直在开展DNS 劫持活动,目标是Gmail、PayPal 和Netflix 等流行在线服务的用户。

作为该活动的一部分,攻击者通过修改消费者路由器的DNS 设置将用户重定向到流氓网站,以窃取他们的登录凭据。

DNS 劫持是一种恶意攻击,当用户通过受感染的路由器访问恶意网站或攻击者修改服务器设置时,会将用户重定向到恶意网站。

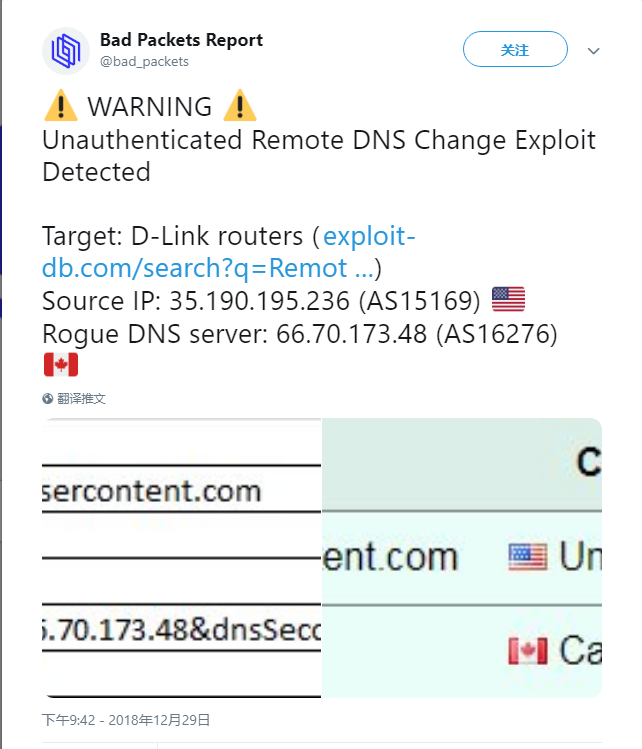

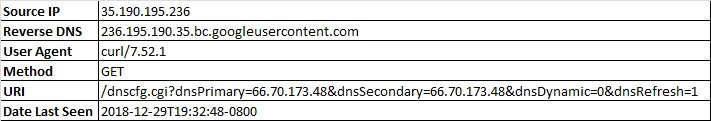

安全研究人员发现,四个不同的恶意DNS 服务器被用来重定向网络流量以用于恶意目的,例如网络钓鱼攻击。所有利用尝试都来自Google Cloud Platform (AS15169) 网络上的主机。

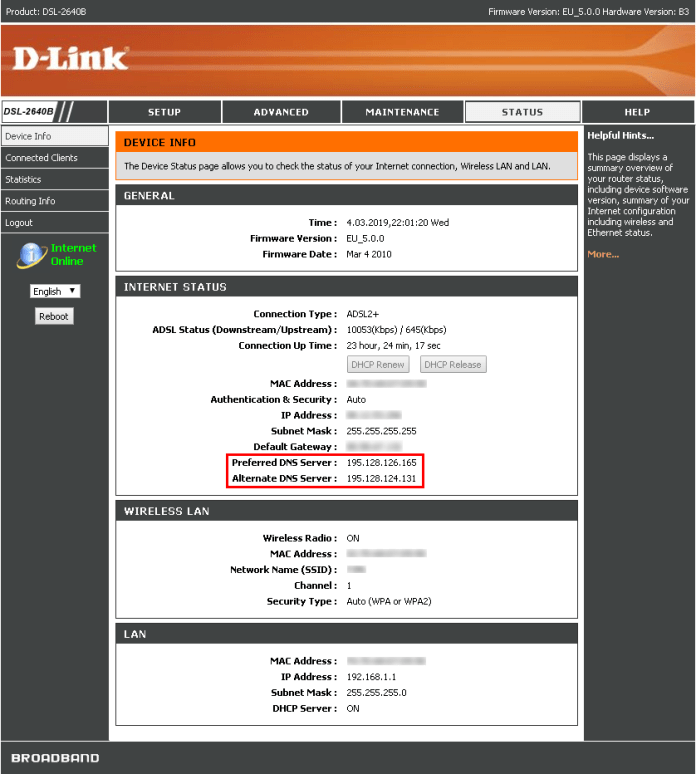

这一正在进行的活动已被确定为三波攻击,第一次DNS 劫持攻击发生在2018 年12 月29 日,针对多种型号的D-Link DSL 调制解调器,包括D-Link DSL-2640B、DSL-2740R、DSL-2780B 和DSL-526B。此次攻击中使用的恶意DNS 服务器由加拿大OVH 托管(IP 地址66.70.173.48)。

在2019 年2 月6 日尝试的第二次攻击中,目标是相同类型的D-Link 调制解调器,但恶意DNS 服务器具有不同的IP 地址144.217.191.145(也由OVH Canada 托管)。

安全研究人员表示,大多数“DNS 请求被重定向到两个IP,分配给犯罪分子友好的托管提供商(AS206349),另一个IP 分配给通过托管域名获利的服务(AS395082)。”

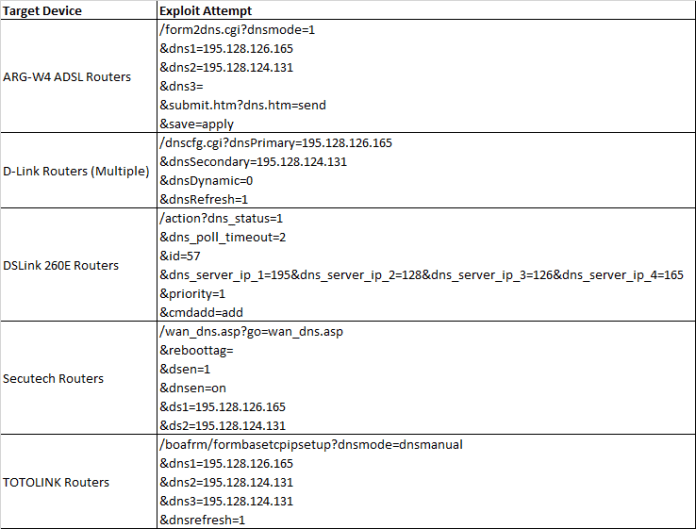

第三次攻击针对多种消费者路由器型号,包括ARG-W4 ADSL 路由器、DSLink 260E 路由器、Secutech 路由器和TOTOLINK 路由器。

这些攻击来自三个不同的Google Cloud Platform 主机和两个恶意DNS 服务器,这两个服务器均由Inoventica Services(195.128.126.165 和195.128.124.131)托管在俄罗斯。

有超过10,000 款消费者路由器容易受到不同型号的攻击,包括:

D-Link DSL-2640B - 14,327

D-Link DSL-2740R-379

D-Link DSL-2780B-0

D-Link DSL-526B - 7 件

ARG-W4 ADSL 路由器- 0 件

DSLink 260E 路由器- 7 件

Secutech 路由器– 17

TOTOLINK 路由器– 2,265

在所有攻击中,操作员在发起DNS 劫持攻击之前都使用Masscan 执行初始侦察扫描,以检查端口81/TCP 上的活动主机。该活动旨在促使Gmail、PayPal、Netflix、Uber 和几家巴西银行的用户使用流氓域名并欺骗他们的用户名和密码。

研究人员解释说,攻击者滥用谷歌云平台进行这些攻击,主要是因为拥有谷歌帐户的每个人都可以轻松访问“Google Cloud Shell”,该服务直接在网络浏览器中为用户提供“相当于具有root权限的Linux VPS”。

谷歌发言人表示:“我们已经暂停了有问题的欺诈账户,并正在通过既定协议来识别出现的新账户。我们有适当的流程来检测和删除违反我们的服务条款和可接受使用政策的账户,并在检测到滥用行为时对账户采取行动,包括暂停有问题的账户。这些事件凸显了保持良好安全卫生的重要性,包括在有修复程序后修补路由器固件。”

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 11:18:40

更新时间:2026-01-28 11:18:40 开发经验

开发经验 39

39