2017 年初,即使使用了几十年,域名系统(DNS) 仍然是互联网的阿喀琉斯之踵。这是因为互联网上几乎所有内容都需要DNS,但DNS 服务所依赖的协议既不可靠又容易被冒充。由于这两个原因,攻击者会针对DNS进行直接攻击或颠覆以支持其他攻击。

现在已经是年底了,我们都很想知道2018 年年中DNS 威胁发生了什么。相关安全公司在2018年对此进行了深入研究,注意到各种类型的DNS攻击及其作为拒绝服务武器的用途。全年发生的DNS 事件分为三个主要类别。

DNS 水刑拒绝服务攻击客户报告伪随机子域或“DNS 水刑攻击”每秒有500,000 个连接攻击他们的网络。即使网络不是攻击的直接目标,也可能会发生中断。例如,服务提供商仍然感受到DNSwater 折磨通过其网络并使管道饱和的影响。

为了实施DNSwater 折磨攻击,攻击者利用僵尸网络(或thingbot)通过向虚假子域发出数千个DNS 请求来瞄准权威名称服务器。由于该请求针对的是不存在的子域或主机,因此该请求会消耗主解析器上的内存和处理资源。如果内联中间DNS 解析器,它们也会被这些虚假请求堵塞。对于合法的最终用户来说,所有这些资源消耗意味着一切都会变慢甚至停止,从而导致拒绝服务。

客户会看到数百、数千甚至在某些情况下数百万个针对不存在域的DNS 请求。经过仔细检查,每个请求似乎都是伪随机生成的无意义字符串,机器人会尽快生成请求,然后将它们填满。

您可以做什么第一步是了解您的DNS 环境:了解您拥有哪些解析器、它们的位置以及您组织的正常流量负载。这意味着主动监控DNS 服务器,不仅监控正常运行时间,还监控负载和资源使用情况。如果您遭受DNSwater 折磨攻击,您多久才能将其识别为DDoS 攻击而不是操作事件?如果没有适当的监控和安全培训,您的团队可能会失去宝贵的几分钟或几小时的宝贵正常运行时间来试图找出客户无法访问您网站的原因。令人震惊的是,关闭DNS 的攻击也可以删除入站电子邮件(因为客户无法解析DNS MX 记录),因此即使客户抱怨,他们也可能无法联系到您。

下一步是确保您拥有DDoS 响应策略,其中包括确保DNS 服务器的弹性、DDoS 抓取/限制技术解决方案和/或为您的团队制定警报/升级计划。由于这些攻击对大多数组织来说都是可信的威胁,因此应根据预期损失来量化DNS 中断的影响,并与业务负责人一起进行审查。

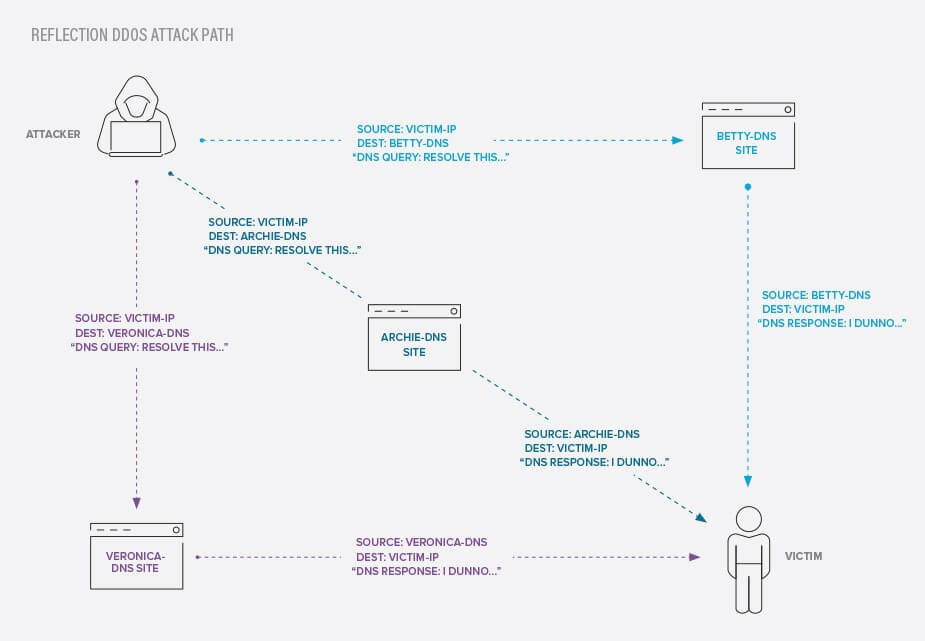

反射式DNS DDoS 攻击客户还发现过使用欺骗性DNS 数据包的较旧反射式DDoS 攻击。由于DNS 使用无状态UDP 协议,攻击者可以将虚假DNS 请求“镜像”到开放的DNS 解析器,以生成DNS 请求风暴来淹没受害者,如图1 所示:

DNS 反射攻击的工作原理

当这种情况发生时,客户会看到来自各种前所未见的地址的大量DNS 查询。这些请求通常针对无意义的域,甚至是“localhost”地址,因为它们是由DNS 水折磨攻击引起的机器人生成的。有时攻击者会使用雅虎或谷歌等大型互联网DNS 解析器来反映他们的攻击,因此源地址可能来自那里。

如果阻止您的Internet 连接的DNS 请求未记录到实时地址,您可能会看到ICMP 目标无法到达的消息从网络中反弹,这也会增加流量拥塞。在这些类型的攻击中,DNS反射攻击的行为类似于网络量DDoS,旨在用流量填充管道,而不是针对特定服务或主机。

您可以做什么正如前面提到的,对于任何依赖Internet 的组织来说,准备对拒绝服务攻击的响应都是谨慎的做法。不要成为问题的一部分也很重要。您应该确保没有可用于反映DDoS 攻击的Internet 可访问资源。这包括DNS 解析器,但也可以包括接受来自不受信任来源(例如memcached 服务器)的不受限制的欺骗流量的任何服务或简单服务发现协议(SSDP)、网络时间协议(NTP) 或字符生成器协议(CharGEN) 等服务。

过期域名接管和重定向一些客户报告了一系列攻击,其中一些网站突然开始重定向到奇怪的、信誉不佳的网站。正常的登陆页面或电子商务网站已成为赌博网站、虚假购物网站甚至恶意软件推送的广告页面。攻击者注册了客户旧的过期域名,并建立了一个假网站来劫持正常的客户流量。由于其中许多网站已经拥有大量访问者,因此这是诈骗者挖掘免费网站流量的半合法方式。

不幸的是,攻击者对流量所做的事情远不合法。原始域的用户在不知不觉中会收到烦人的广告、诈骗消息、点击欺诈网站或恶意软件。更糟糕的是,诈骗者会放置原始网站的冒充版本来窃取客户的登录凭据或支付卡信息等。

您可以做什么发生这种情况的原因之一是一些企业忘记了他们拥有哪个域名以及该域名何时到期。域名清单流程的所有权应集中到一个团队或角色,并分配跟踪和管理续订的职责。对于域名所有权,还应该强制执行强身份验证和最小特权原则。当域准备好弃用时,应该有一个计划好的平台化过程,这可能涉及转发到新域一段时间,直到所有用户都迁移。

保持警惕DNS 安全仍然对互联网服务构成威胁。因此,需要引起重视和保护。这些是我们今天看到的一些最常见的DNS 攻击,因此您应该确保您的IT 和安全团队了解这些攻击。请记住DNS 的工作原理,安全性需要评估三个主要组件:DNS 服务器、域所有权和DNS 客户端流量。攻击者知道这些是严重的弱点,但没有得到足够的审查。每个企业都需要为此做好一切安全准备。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 12:21:21

更新时间:2026-01-28 12:21:21 开发经验

开发经验 27

27