趋势科技与IssueMakersLab 的安全研究人员一起发现了“红色签名行动”,这是一种针对韩国企业的信息窃取驱动的供应链攻击。研究人员在7 月下旬发现了这些攻击,而媒体则于8 月6 日报道了韩国发生的攻击事件。

威胁行为者侵入了远程支持解决方案提供商的更新服务器,通过更新过程向其感兴趣的目标提供名为9002 RAT 的远程访问工具。他们窃取了该公司的证书,然后用它来签署恶意软件。如果客户端位于目标组织的IP 地址范围内,他们还将更新服务器配置以传送恶意文件。

9002 RAT 还安装了其他恶意工具:Internet 信息服务(IIS) 6 WebDav(利用CVE-2017-7269)和SQL 数据库密码转储程序漏洞。这些工具暗示了攻击者如何在目标的Web 服务器和数据库中存储数据。

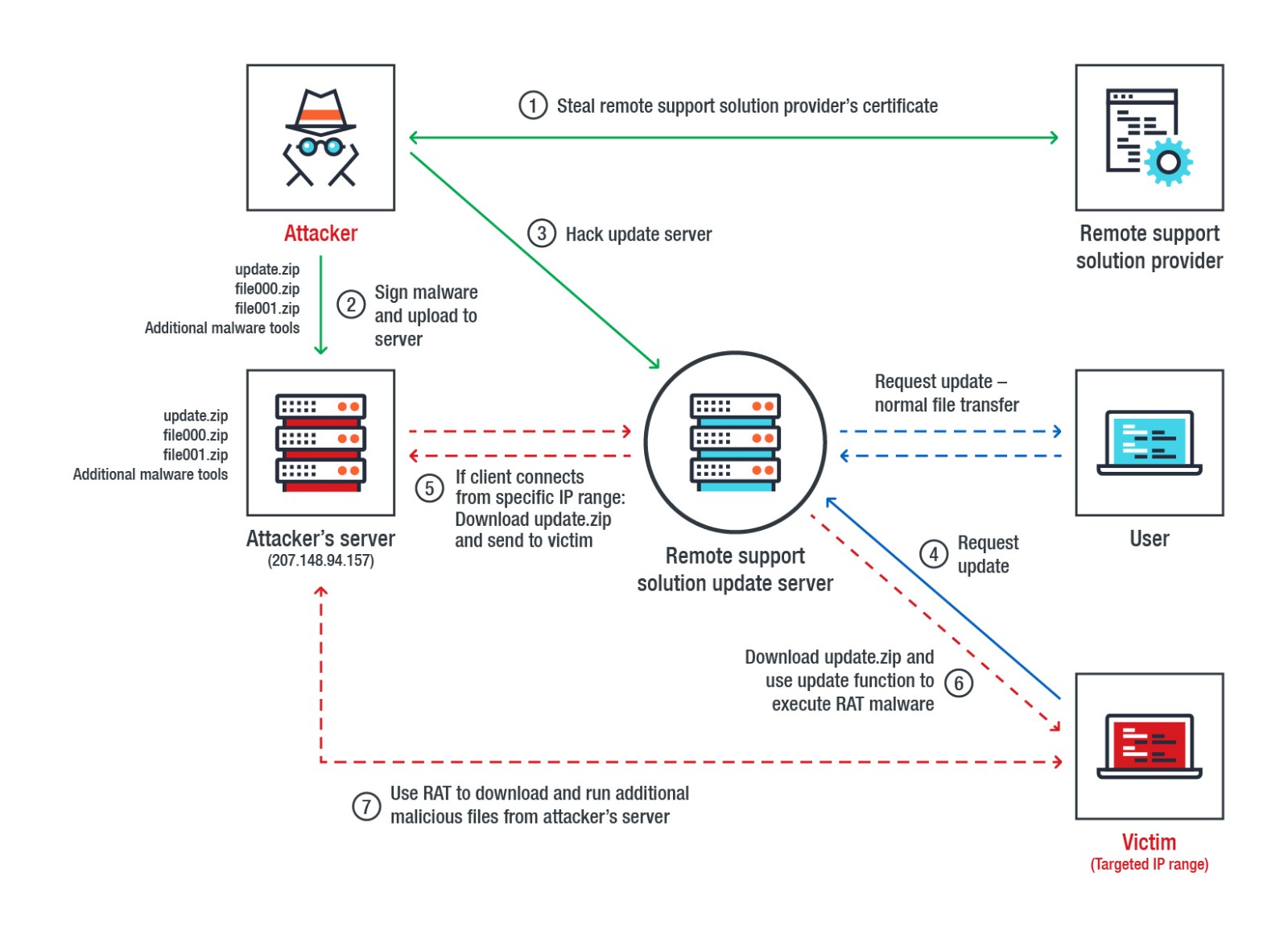

(Red Signature的攻击链操作)

红色签名行动的运作方式如下:

远程支持解决方案提供商的代码签名证书被盗。证书有可能早在2018 年4 月就被盗,因为4 月8 日发现了使用被盗证书(4ae4aed210f2b4f75bdb855f6a5c11e625d56de2) 签名的ShiftDoor 恶意软件。

准备好恶意更新文件,使用窃取的证书进行签名,然后上传到攻击者的服务器(207[.]148[.]94[.]157)。

该公司的更新服务器遭到黑客攻击。

如果客户端从属于其目标组织的特定IP 地址范围进行连接,则更新服务器配置为从攻击者的服务器接收update.zip 文件。

执行远程支持程序时,会向客户端发送恶意的update.zip文件。

远程支持程序正常识别更新文件并执行其中的9002 RAT 恶意软件。

9002 RAT 从攻击者的服务器下载并执行其他恶意文件。

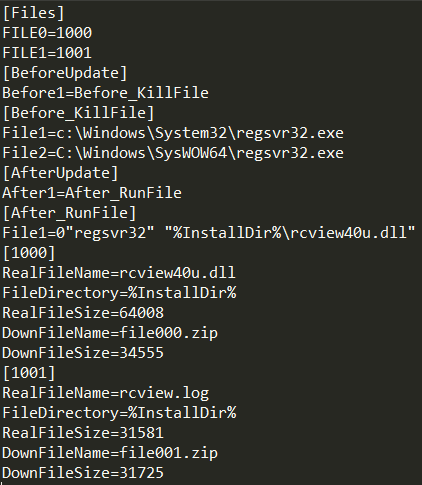

技术分析update.zip 文件中包含update.ini 文件,该文件包含指定的远程支持解决方案程序下载非法更新配置file000.zip 和file001.zip 并将其作为rcview40u.dll 和rcview.log 解压到安装文件夹中。

然后,该程序将使用Microsoft 注册服务器(regsvr32.exe) 来执行使用被盗证书签名的rcview40u.dll。该动态链接库(DLL)负责解密加密的rcview.log文件并在内存中执行。 9002 RAT 是解密的rcview.log 有效负载,它连接到位于66[.]42[.]37[.]101 的命令和控制(C&C) 服务器。

(恶意更新配置内容)

缓解供应链攻击供应链攻击不仅会影响用户和企业,还会利用供应商及其顾客或客户之间的信任。供应链攻击可能会通过木马软件/应用程序或操纵其运行的基础设施或平台来影响组织提供的产品和服务的完整性和安全性。例如,在医疗保健这个严重依赖第三方和基于云的服务的行业中,供应链攻击可能会损害个人身份数据和知识产权的隐私,扰乱医院运营,甚至危及患者健康。当欧盟通用数据保护和法规(GDPR)等法规实施时,影响可能会加剧。

建议措施对第三方产品和服务的监督:除了确保组织自己的在线场所的安全(例如修补、身份验证机制)之外,还必须在所使用的第三方应用程序中实施安全控制。

制定主动的事件响应策略:供应链攻击通常是有针对性的,组织必须能够充分理解、管理和监控第三方供应商涉及的风险。

主动监控网络是否存在异常活动:防火墙以及入侵检测和预防系统有助于减轻基于网络的威胁。

强制执行最小权限原则:网络分段、数据分类、对系统管理工具的限制和应用程序控制可以帮助防止横向移动并最大程度地减少暴露的数据。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2026-01-28 01:33:10

更新时间:2026-01-28 01:33:10 开发经验

开发经验 65

65